Bezpieczeństwo oparte na rolach

W niniejszym artykule przedstawiono przegląd elementów zabezpieczeń opartych na rolach w platformie 4fabrik.com. W zabezpieczeniach opartych na rolach dostęp nie jest przyznawany poszczególnym użytkownikom, a jedynie rolom zabezpieczeń. Użytkownicy są przypisywani do ról. Użytkownik przypisany do roli zabezpieczeń ma dostęp do zestawu uprawnień powiązanych z tą rolą. Użytkownik, który nie jest przypisany do żadnej roli, nie ma żadnych uprawnień.

W aplikacji, zabezpieczenia oparte na rolach są dostosowane do struktury firmy. Użytkownicy są przypisywani do ról bezpieczeństwa na podstawie ich obowiązków w organizacji i udziału w procesach biznesowych. Administrator przyznaje dostęp do zadań wykonywanych przez użytkowników w danej roli, a nie do elementów programu, z których użytkownicy muszą korzystać.

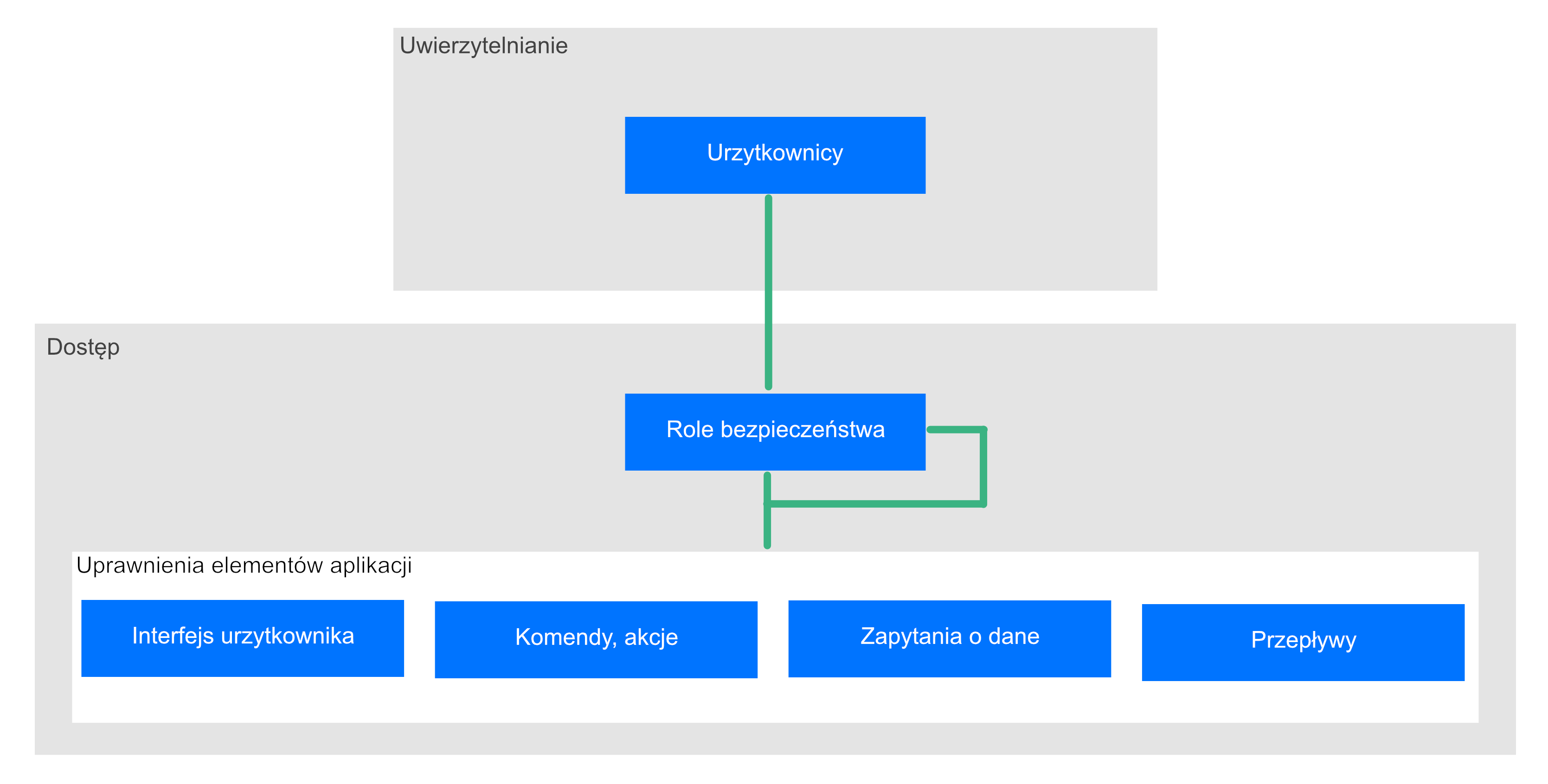

Przegląd zabezpieczeń opartych na rolach

W tej sekcji przedstawiono przegląd elementów zabezpieczeń opartych na rolach. Model zabezpieczeń ma charakter hierarchiczny, a każdy element hierarchii reprezentuje inny poziom szczegółowości. Uprawnienia reprezentują dostęp do poszczególnych obiektów, które można zabezpieczyć, takich jak pozycje menu, wykonanie funkcji oraz dostęp do danych. Zarówno uprawnienia, jak i role mogą być przypisane do ról w celu przyznania dostępu do platformy 4fabrik. Poniższa ilustracja przedstawia elementy zabezpieczeń opartych na rolach i relacje między nimi.

Role bezpieczeństwa

Wszyscy użytkownicy muszą mieć przypisaną co najmniej jedną rolę bezpieczeństwa, aby mieć dostęp do platformy. Role bezpieczeństwa przypisane użytkownikowi określają obowiązki, które może on wykonywać, oraz części interfejsu użytkownika, które może przeglądać.

Zarządzając dostępem za pomocą ról zabezpieczeń, administratorzy oszczędzają czas, ponieważ nie muszą zarządzać dostępem osobno dla każdego użytkownika. Role zabezpieczeń są definiowane jednorazowo dla wszystkich organizacji. Ponadto użytkownicy mogą być automatycznie przypisywani do ról na podstawie danych biznesowych. Na przykład administrator może skonfigurować regułę, która kojarzy stanowisko w dziale kadr z rolą zabezpieczeń w trakcie synchronizacji danych. Za każdym razem, gdy użytkownicy są przypisywani do tego stanowiska, są oni automatycznie dodawani do odpowiednich ról zabezpieczeń.

Role bezpieczeństwa można uporządkować w hierarchię. Hierarchia ról pozwala administratorowi zdefiniować rolę na podstawie innej roli. Na przykład rolę operatora (lidera) można zdefiniować jako rolę nadrzędną względem pomocnika operatora. Rola nadrzędna automatycznie dziedziczy uprawnienia i warunki przypisane do ról podrzędnych. Dlatego użytkownik przypisany do roli nadrzędnej może wykonywać wszystkie zadania, które mogą wykonywać użytkownicy w rolach podrzędnych. Rola może mieć jedną lub więcej ról podrzędnych lub jedną lub więcej ról nadrzędnych.

Domyślnie dostępne są przykładowe role zabezpieczeń. Wszystkie funkcje są powiązane z co najmniej jedną z przykładowych ról zabezpieczeń. Administrator może przypisywać użytkowników do przykładowych ról zabezpieczeń, modyfikować przykładowe role zabezpieczeń w celu dostosowania ich do potrzeb firmy lub tworzyć nowe role zabezpieczeń.

Uprawnienia

Uprawnienie zawiera uprawnienia do poszczególnych obiektów aplikacji, takich jak elementy interfejsu użytkownika i tabele. Na przykład uprawnienie Anuluj płatności zawiera uprawnienia do elementów menu, pól i tabel wymaganych do anulowania płatności.

Dostęp do każdej funkcji, takiej jak formularz lub usługa, odbywa się poprzez punkt wejścia. Elementy menu, zapytania do bazy i operacje usługowe są łącznie nazywane punktami wejścia.

W modelu bezpieczeństwa uprawnienia grupują obiekty zabezpieczane i poziomy dostępu wymagane do uruchomienia funkcji. Grupa ta obejmuje wszystkie tabele, pola, formularze lub metody po stronie serwera, do których dostęp odbywa się poprzez punkt wejścia. Administrator może modyfikować uprawnienia powiązane z uprawnieniem lub tworzyć nowe uprawnienia.